إختراق شبكات الواي فاي بـ Flipper Zero

تعلم إختراق شبكات الواي فاي بـ Flipper Zero

FlipperZero هو جهاز إلكتروني مبتكر يهدف إلى توفير منصة مفتوحة المصدر للاستكشاف والتعلم والاختراق.

يمكن وصف FlipperZero بأنه محلل أمان ومحاكي للأجهزة الذكية في جهاز واحد.

يأتي FlipperZero بشاشة لمس ملونة صغيرة ولوحة مفاتيح مادية وأزرار قابلة للبرمجة ووحدات استشعار مدمجة مثل NFC والبلوتوث والأشعة تحت الحمراء والتوصيل بشبكة Wi-Fi. يعمل الجهاز بنظام تشغيل مبني على Linux.

يتيح FlipperZero للمستخدمين استكشاف أجهزة الكمبيوتر المحمولة والهواتف الذكية وأنظمة المراقبة وأجهزة البث التلفزيوني وأجهزة الاستشعار والعديد من الأجهزة الأخرى. يمكن استخدامه لاختبار الأمان واختراق الأجهزة وتحليل الشبكات والتلاعب بالإشارات وتطوير تطبيقات مخصصة.

يتميز FlipperZero بقدرته على التواصل مع مجموعة واسعة من الأجهزة والبروتوكولات مثل SPI و I2C و UART و JTAG ومنافذ GPIO العامة. يدعم أيضًا العديد من اللغات البرمجية مثل Python و C و Rust و Lua وغيرها، مما يسمح للمطورين بكتابة تطبيقات مخصصة وتوسيع إمكانات الجهاز.

شاهد مقالتنا السابقة بعنوان : ما هو Flipper Zero وما الأجهزة المماثلة – إفهم دوت أون لاين (efhm.online)

بعد المقدمة السابقة , علينا أن نعترف جميعاً بأنه من النادر رؤية إثارة كبيرة لمنتج تكنولوجي مثل Flipper Zero.

بعد المقدمة السابقة اليوم سنتحدث في إفهم دوت أون لاين عن كيفية استخدام Flipper Zero الخاص بك لاختراق شبكات الواي فاي.

هل يمكن لـ Flipper Zero اختراق شبكات الواي فاي؟

نعم، ولكن ليس بشكل مباشر .

ملاحظة مهمة: لا تتدخل في معدات وشبكات واي فاي لا تخصك أو ليست لديك إذن بالعمل عليها! يمكن أن تواجه مشكلات كبيرة في حالة مخالفتك لهذا التحذير.

افتراضيًا، لا يأتي Flipper Zero مزوَّدًا بقدرات الواي فاي والتحكم في شبكاته. ومع ذلك، يمكنك إضافة هذه القدرات باستخدام لوحة تطوير الواي فاي (Wi-Fi developer board).

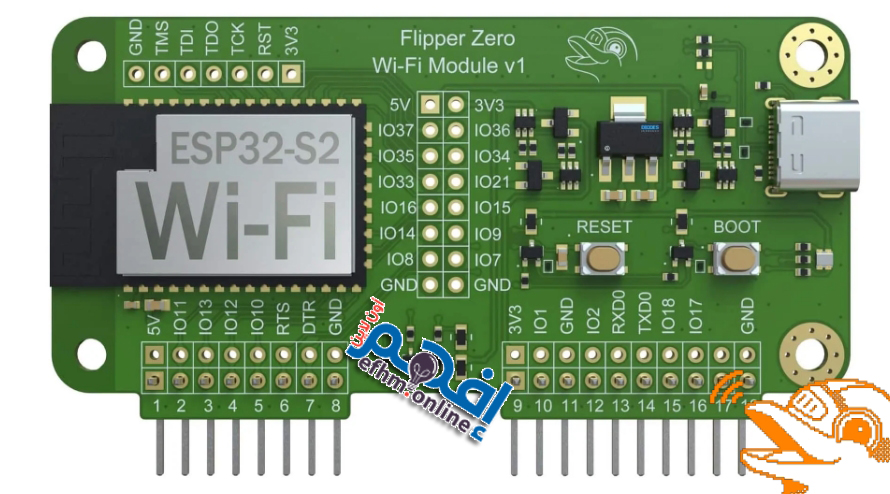

تحتوي لوحة تطوير الواي فاي (Wi-Fi developer board). على (module) موديل ESP32-S2. باستخدام هذا الموديل ، يمكنك القيام باختبارات الاختراق لشبكات الواي فاي مثل هجمات البحث (probing attacks)، وهجمات إلغاء المصادقة (de-authentication attacks)، واختراق SSID (rickrolling) ، والمزيد.

يمكن شراء لوحة تطوير الواي فاي (Wi-Fi developer board) من موقع Flipper Zero بسعر 29 دولارًا.

تضيف اللوحة وظيفة الواي فاي إلى Flipper Zero ولكنك بحاجة للقيام ببعض الإجراءات لتجهيز الموضوع من بدايته.

أولًا، يجب عليك تنزيل برامج تشغيل Marauder وتفليشها على لوحة تطوير الواي فاي. أنصح باستخدام مستودع (إضغط هنا) UberGuidoZ لـ Flipper لتسهيل العملية.

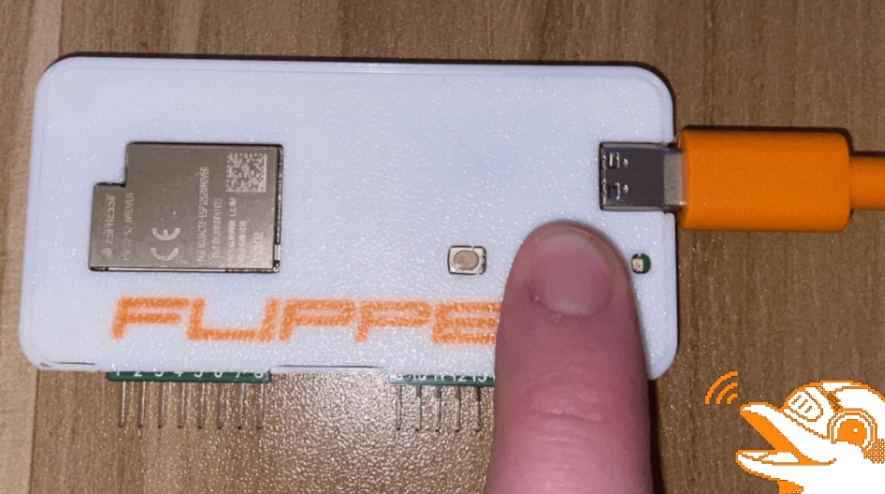

قم بفك ضغط ملف الأرشيف zip وابحث عن ملف flash.bat. ثم، بينما تضغط على زر التمهيد (boot)، قم بتوصيل لوحة تطوير الواي فاي (Wi-Fi developer board) بجهاز الكمبيوتر الخاص بك عبر USB واستمر في الضغط على زر التمهيد (boot) لمدة 3 ثوانٍ.

يجب على جهاز الكمبيوتر الخاص بك أن يتعرف على الجهاز الآن.

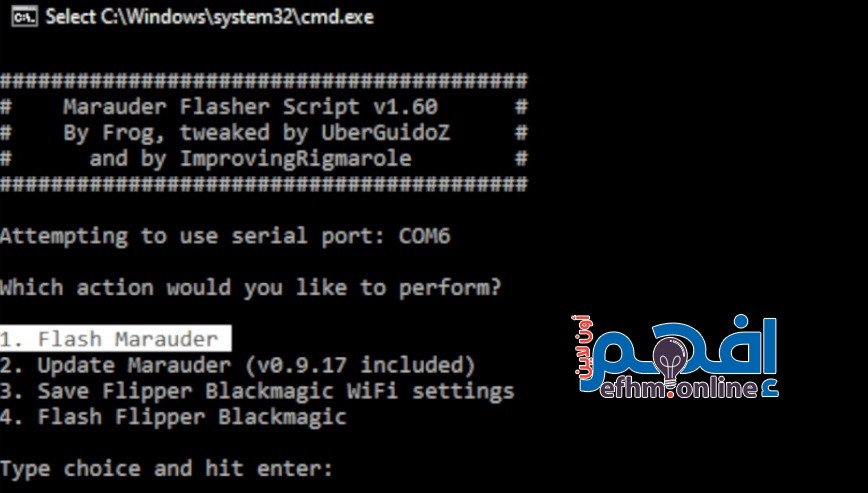

الآن، قم بالنقر المزدوج على ملف الباتش (batch file). قد تحصل على تنبيه أمان ويندوز. إذا كان الأمر كذلك، انقر على show more “عرض المزيد” ثم run anyway “تشغيل على أي حال” . سيظهر نافذة command prompt تشبه الواجهة أدناه.

علاوة على ذلك، يجب أن تحتوي على عدد من الخيارات بما في ذلك القدرة على تفليش برامج تشغيل Marauder.

حدد الخيار رقم 1 وانتظر بصبر حتى يتم التثبيت.

للأسف، لا تأتي Flipper Zero بإمكانية استخدام برامج تشغيل Marauder Firmware مباشرة.

ومع ذلك، يمكنك تثبيت بعض البرامج المخصصة التي تحتوي على أدوات Marauder لاستخدامها.

قائمة Marauder Menu

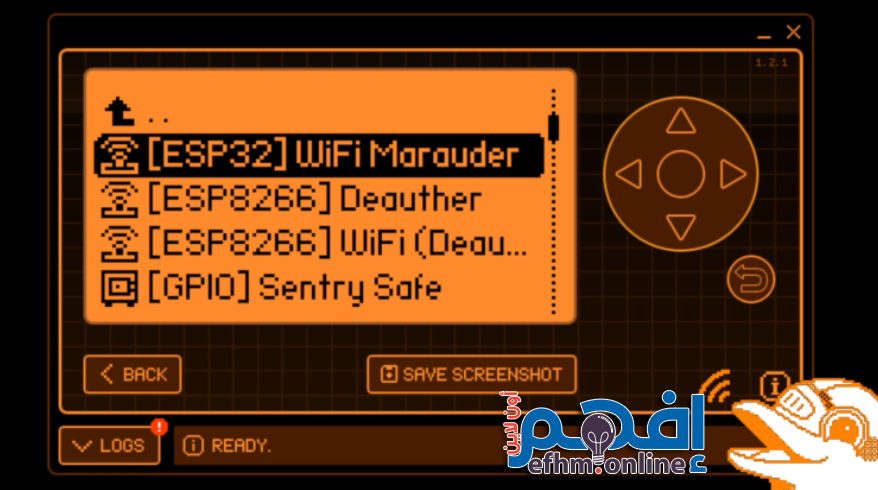

الآن بعد تثبيت Marauder و RogueMaster، يجب أن يكون لديك الوصول إلى قائمة Marauder على Flipper Zero الخاص بك.

من أجل الوصول إليه، انتقل إلى Applications > GPIO > [ESP32 WiFi Marauder]

يجب أن تجد عددًا من الخيارات بما في ذلك Scap AP, SSID, List, Select, Clear List, Attack, Beacon Spam, Sniff, Sniff PMKID on channel, Channel, Settings, Update, Reboot, and Help

بعض هذه الخيارات لها خيارات فرعية يمكن الوصول إليها بالضغط على اليسار أو اليمين على Flipper الخاص بك.

البحث عن نقاط الوصول Scanning Access Points

إحدى الخيارات الأولى في Marauder هي البحث عن نقاط الوصول Scanning Access Points

يتيح لك هذا الخيار البحث عن نقاط الوصول في المنطقة القريبة منك.

علاوة على ذلك، يمكن استخدام نتائج هذه المسحات مع هجمات أخرى مثل الإرسال المتكرر للأشارات (De-authentication) وهجمات الاستجواب (probe).

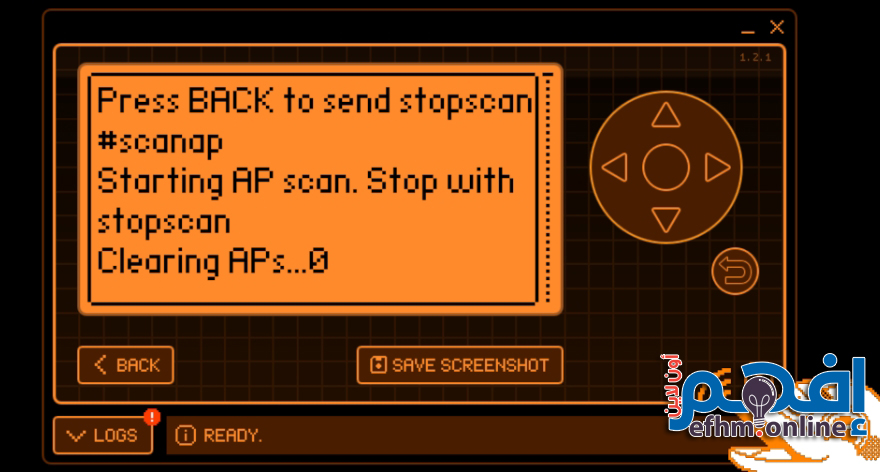

تُظهر الصورة أدناه أنني بدأت في المسح لنقاط الوصول المحلية. ستتم عرض النتائج أدناه وسيتم حفظها في قائمة AP.

Scanning Access Points

إدراج نقاط الوصول Listing Access Points

الخطوة التالية في القائمة هي إدراج نقاط الوصول التي قمت بالبحث عنها للتو.

هذه ميزة مريحة حيث تعين رقمًا لكل نقطة وصول. يمكن استخدام هذا الرقم في وقت لاحق لتحديد نقطة الوصول التي تريد مهاجمتها.

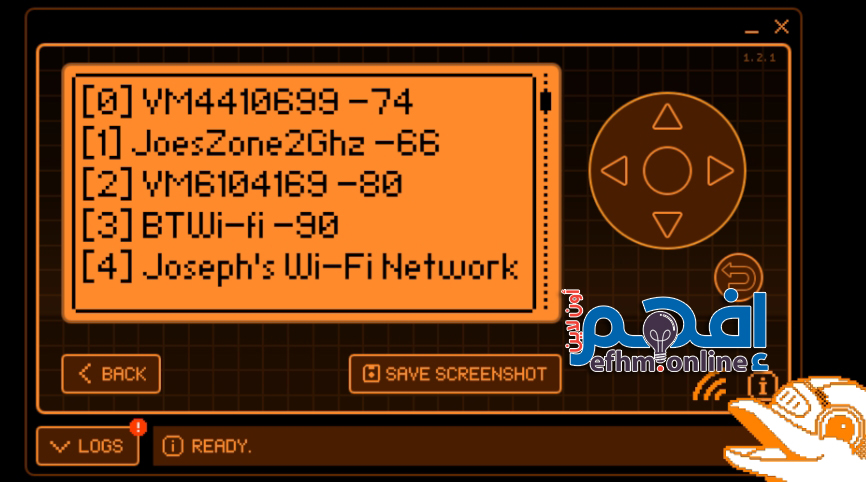

الصورة أدناه تُظهر نتائج تشغيل أمر القائمة بعد تشغيل أمر البحث عن لنقاط الوصول.

كما هو واضح من الصورة، تُظهر 5 نقاط وصول (من 0 إلى 5). ومع ذلك، يمكن التمرير في القائمة بشكل غير نهائي اعتمادًا على عدد نقاط الوصول.

اختيار نقطة الوصول Selecting An Access Point

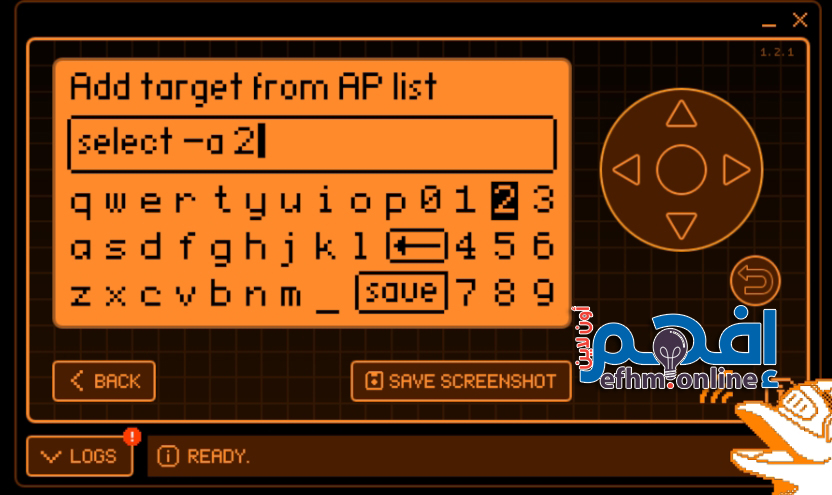

خيار اختيار نقطة الوصول يتيح لك تحديد نقطة وصول استنادًا إلى القائمة.

على الأقل، هذا ما آمل أن يكون قد قام به. بغض النظر عن ذلك، يعرض الخيار لوحة مفاتيح تسمح لك بكتابة اسم نقطة الوصول التي تريد تحديدها.

بمجرد تحديد النقطة، يمكنك بعد ذلك شن هجمات ضد نقطة الوصول المحددة.

هجوم Rick Roll Attack

أول هجوم سأتحدث عنه هو هجوم Rick Roll.

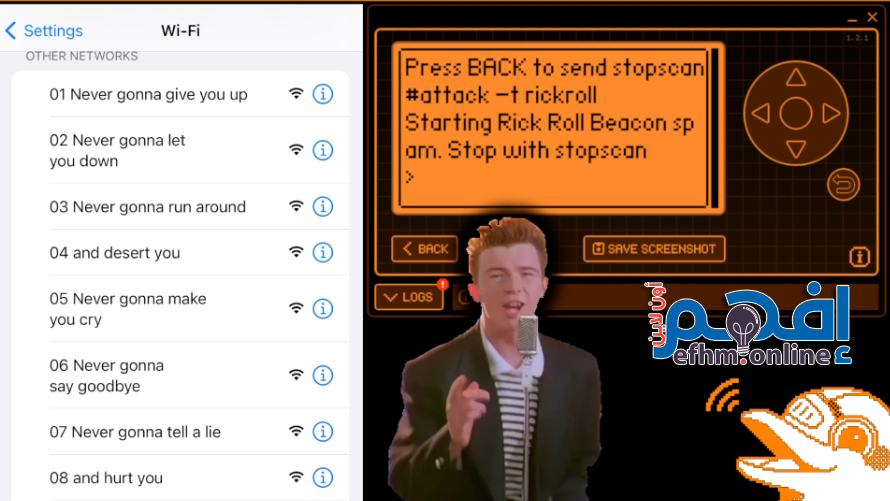

هجوم “Rick Roll” هو هجوم مرح وغير ضار يقوم بإنشاء نقاط وصول وهمية تحمل أسماء مستوحاة من كلمات أغنية “Never Gonna Give You Up” للمغني ريك آستلي. هذا الهجوم لا يسبب أي ضرر حقيقي، ولكنه يُستخدم بشكل غالبًا في سياق المزاح أو الحفلات.

في هذا الهجوم، يقوم الجهاز بإنشاء نقاط وصول وهمية بأسماء تشمل كلمات من أغنية “Never Gonna Give You Up”، وعندما يتم محاولة الاتصال بأحد هذه النقاط، يتم إعادة توجيه المستخدمين إلى مقطع فيديو غنائي على الإنترنت لريك آستلي وأغنيته المشهورة. هذا الهجوم يُستخدم بشكل أساسي للمرح والتسلية، ويكون ضارًا بصورة طفيفة إذا تم استخدامه بمرح في سياق أصدقاء أو حفلات.

ويكون هدفه الأساسي إظهار قدرة الجهاز على إنشاء نقاط وصول وتوجيه مستخدمي الواي فاي إلى محتوى معين بدلاً من الاتصال بشبكة واي فاي حقيقية.

من خلال تحديد طريقة هجوم Rick Roll، ترسل البيانات من لوحة واي فاي Flipper وتقوم بإنشاء مجموعة من نقاط الوصول الوهمية مع أسماء متطابقة مع كلمات الأغنية.

كما يمكنك رؤيته من الصورة أدناه، لقد شنت الهجوم وظهرت العديد من نقاط الوصول الجديدة.

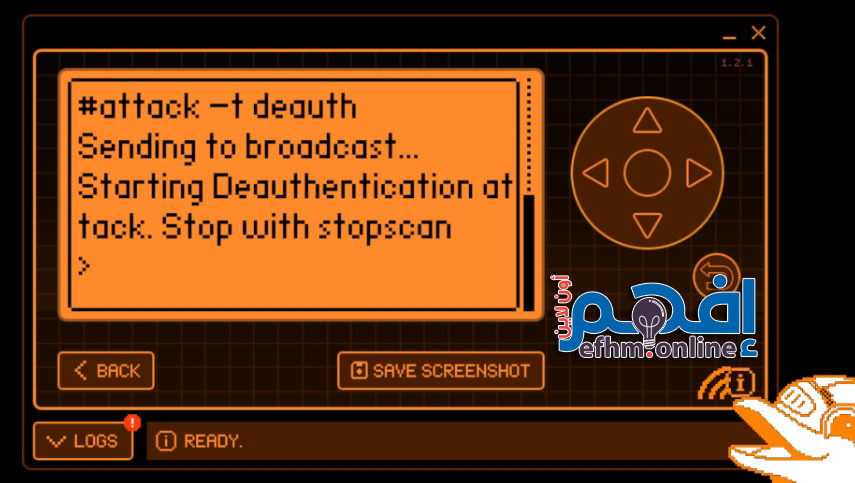

هجوم إلغاء المصادقة على شبكات الواي فاي Wi-Fi De-Authentication Attack

الهجوم التالي الذي أرغب في التحدث عنه هو هجوم إلغاء المصادقة على شبكات الواي فاي. Wi-Fi De-Authentication Attack

هجوم إلغاء المصادقة على شبكات الواي فاي (Wi-Fi De-Authentication Attack) هو نوع من هجمات الشبكات اللاسلكية. يتضمن هذا الهجوم إرسال إطارات (frames) مزيفة تستهدف تحقيق إزالة المصادقة عن الأجهزة المتصلة بنقطة الوصول (Access Point) في شبكة واي فاي. عندما تستقبل نقطة الوصول هذه الإطارات المزيفة، يتم إجبار الأجهزة المتصلة على الانفصال عن الشبكة مؤقتًا. يمكن أن يكون الهدف من هذا الهجوم هو محاولة التقاط تبادل المفاتيح (Handshake) اللاسلكي بين العميل ونقطة الوصول، الذي يمكن استخدامه لاختراق الشبكة والوصول إليها.

من الجدير بالذكر أن هجمات إلغاء المصادقة تتطلب معرفة تقنية وتوجيه دقيق، ويجب أن يتم استخدامها بنزاهة وفقًا للقوانين واللوائح المحلية والدولية. تنفيذ هجمة إلغاء المصادقة على شبكة واي فاي دون إذن قانوني يعتبر غير قانوني ومخالف للخصوصية.

Wi-Fi De-Authentication Attack

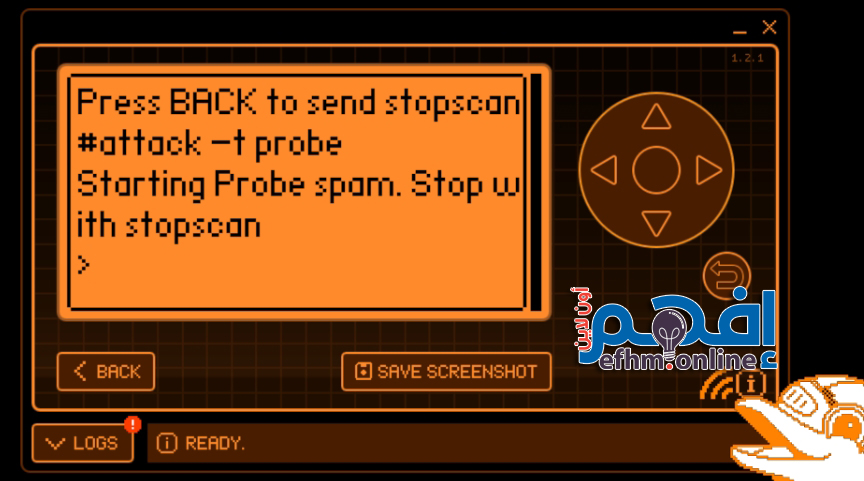

هجوم Probe Attack

هجوم الاستجواب (Probe Attack) هو نوع من هجمات الشبكات اللاسلكية (Wi-Fi)، حيث يُستخدم لإرسال طلبات “استجواب” من قبل الجهاز الهجومي إلى نقاط الوصول اللاسلكية (APs) في البيئة المحيطة به. يتم ذلك عندما يكون الجهاز غير متصل بشبكة Wi-Fi ويرغب في البحث عن نقاط الوصول المتاحة.

هذه الهجمات تُرسل العديد من طلبات الاستجواب (Probe Requests) باتجاه النقاط المحددة، مما يؤدي إلى إشغال الشبكة بتكرار طلبات الاستجواب. الهدف النظري من هذا النوع من الهجوم هو تشتيت وتشويش نقاط الوصول وإضعاف مواردها، مما قد يؤدي في بعض الأحيان إلى تعطيل الخدمة أو تقليل أداء الشبكة.

يمكن استخدام هجوم الاستجواب لأغراض مختلفة، بما في ذلك الاستيلاء على معلومات عن الشبكة وجهازها، وإعاقة الاتصال للمستخدمين الشرعيين، وتنفيذ هجمات نوع “الرفض في الخدمة” (DoS). ومن المهم أن يتم استخدام هذا النوع من الهجمات بحذر وفقًا للقوانين والتشريعات المعمول بها، ومع مراعاة حقوق الخصوصية والأمان.

عملية Sniffing

الشم (Sniffing) هو عملية اعتراض والتقاط البيانات المرسلة عبر شبكة الاتصالات، سواء كانت شبكة سلكية أو لاسلكية. الهدف الرئيسي لعملية الشم هو استخلاص وتحليل المعلومات المارة عبر الشبكة دون معرفة المستخدمين الأصليين.

الشم قد تُستخدم لأغراض مختلفة، بما في ذلك:

- الاستيلاء على معلومات شخصية: يمكن استخدام عمليات الشم لاستخلاص معلومات شخصية مثل اسم المستخدم وكلمات المرور.

- التجسس على البيانات: يمكن استخدام الشم للتجسس على البيانات التجارية والسرية والمعلومات الحساسة.

- الاختراق والاختراق الأمني: يمكن استخدام الشم في هجمات اختراق أمني للوصول إلى أنظمة أو شبكات أخرى.

- تحليل الشبكة: يمكن استخدام الشم لتحليل حركة البيانات عبر الشبكة بهدف تحسين أداء الشبكة أو الكشف عن مشكلات الأمان.

الشم يمكن أن يكون نوعًا من هجمات انتهاك الخصوصية، وغالبًا ما تتعارض مع قوانين الخصوصية والأمان. تُستخدم أدوات الشم أحيانًا لأغراض أمنية واختبار الضعف في الشبكات والأنظمة. ومع ذلك، يجب استخدامها بحذر وفقًا للقوانين والتشريعات المعمول بها ومع مراعاة حماية الخصوصية والأمان.

هل يمكنك تلف الأشياء باستخدام Flipper Zero؟

نعم، يمكن ذلك. ليس بشكل دائم (حسنًا، لم أفعل ذلك بعد) ولكن الأجهزة يمكن أن تتوقف عن العمل بشكل صحيح.

ما سبق من الممكن أن يتسبب في تعطل شبكة الـواي فاي جهاز التوجيه

هذا هو السبب في أنه يجب عليك عدم لمس الأشياء التي لا تخصك أو التي ليس لديك إذن للعمل بها.